Überblick:

- Das Mimblewimble-Protokoll wurde mit einer gravierenden Sicherheitslücke konfrontiert

- Ein Hacker schaffte es, die Ein- und Ausgänge von über 90 % der Transaktionen zu bestimmen

- Die einzigen Kosten waren 60 US-Dollar pro Woche für die Amazon Web Services

Das Mimblewimble-Protokoll galt als vielversprechende Option, um anonyme Transaktionen durchzuführen.

Einzelnen Leuten war eine Schwäche bereits bekannt, ein Hacker aber nutzte sie nun aus und veröffentlichte seine Ergebnisse.

Durch Sniffing-Nodes, die das Netzwerk infiltrierten, war er in der Lage über 90 % der Ein- und Ausgänge aller Transaktionen zu bestimmen.

Sniffing-Angriff auf das Mimblewimble Protokoll

Mimblewimble ist ein einzigartiges und relativ neues Datenschutzprotokoll, das von den Kryptowährungen Grin, Beam und Tari verwendet wird. GRIN und BEAM haben Marktkapitalisierungen von jeweils über 30 Millionen US-Dollar.

Der Zweck von Mimblewimble ist es, den Ursprung, das Ziel und den Betrag einer Transaktion vollständig zu verschleiern.

Ein Hacker behauptet jedoch, die Privatsphäre von über 90 % der Grin-Transaktionen durch einen Sniffer-Angriff gelüftet zu haben. Nun hat er den Code, mit dem der Angriff durchgeführt werden kann, öffentlich freigegeben.

Welche Technik steckt hinter Mimblewimble?

Mimblewimble hängt von zwei verschiedenen Techniken ab, um sicherzustellen, dass Ursprung und Ziel einer Transaktion nicht verfolgt werden können. Dies sind die Full-Block-Cut-Through-Aggregation und das Dandelion-Protokoll.

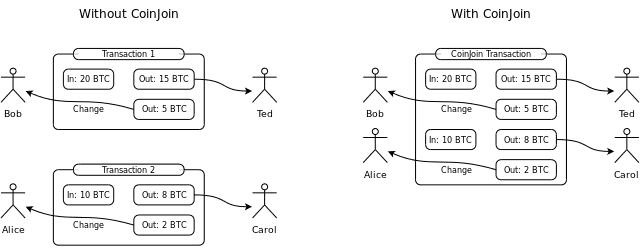

Die Full-Block-Cut-Through-Aggregation ähnelt der von Bitcoin (CoinJoin), bei der mehrere Transaktionen zu einer größeren Transaktion kombiniert werden, um den Ursprung und das Ziel von Ein- und Ausgängen zu verbergen:

Im Falle von Mimblewimble werden alle Transaktionen in einem Block in einer Transaktion organisiert, die alle Ein- und Ausgänge enthält.

Auf welchem Weg gelangte der Hacker an die Daten?

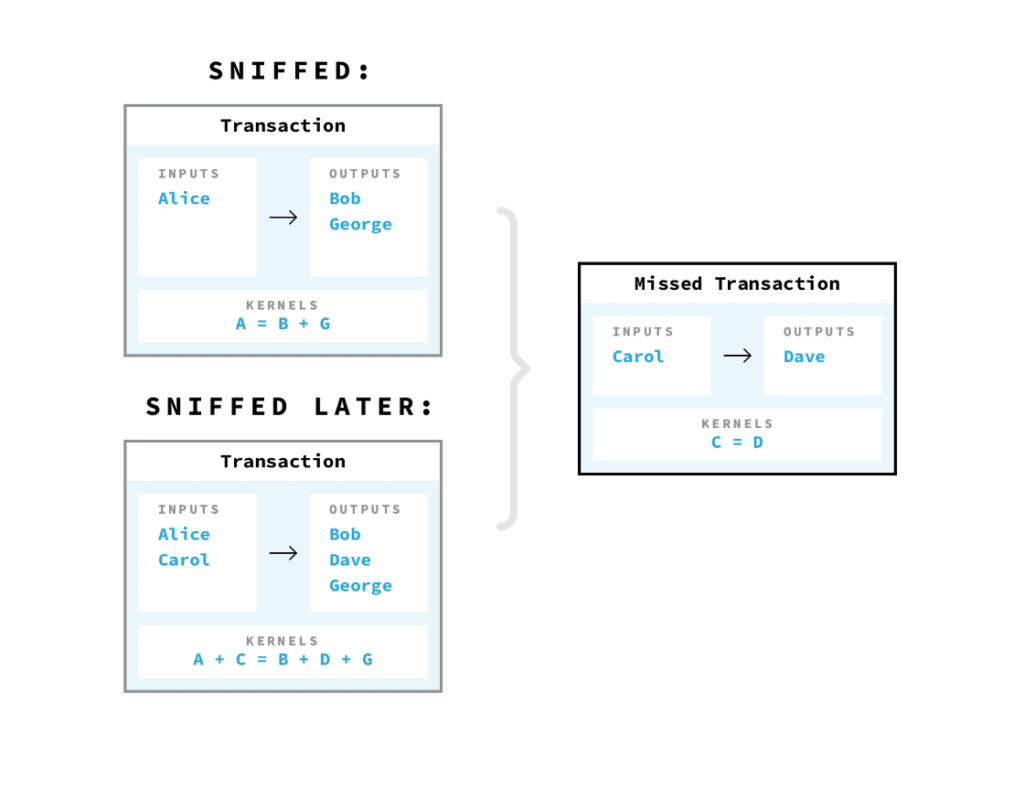

Transaktionen, die die Full-Block-Cut-Through-Aggregation verwenden, werden jedoch transaktionsweise in einem Mimblewimble-Block aufgebaut.

Der Hacker hat einen Sniffer-Node erstellt, der im Wesentlichen zwischengeschaltete ausstehende Transaktionen protokolliert, bevor ein Block zu einer einzigen größeren Transaktion zusammengefasst wird.

Trifft der Sniffer-Node auf eine Transaktion, bevor sie aggregiert wird, dann können die Ein- und Ausgänge direkt miteinander verknüpft werden, was dem Auffinden von Ursprung und Ziel entspricht.

Anscheinend ist jede Mimblewimble-Transaktion einem einzelnen Kernel zugeordnet, sodass ein Sniffer-Node erkennen kann, ob es sich bei einer ausstehenden Transaktion um eine einzelne Transaktion oder um die Summe mehrerer Transaktionen handelt.

Wenn ein Sniffer-Node eine Transaktion protokolliert, nachdem sie mit einer anderen Transaktion zusammengeführt wurde, aber einer der Sniffer-Node bereits die Ein- und Ausgänge einer der Transaktionen protokolliert hat, kann durch Subtraktion die andere Transaktion bestimmt werden.

Der Sniffer-Node trifft jedoch auf fast alle Transaktionen, bevor sie mit einer anderen Transaktion aggregiert werden. In dem Versuch war eine Subtraktion nur für eine kleine Anzahl Transaktionen erforderlich.

Das Dandelion-Protokoll

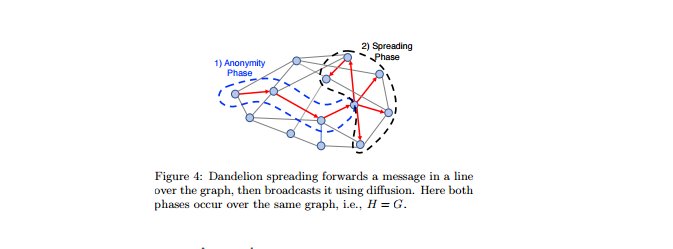

Das Dandelion-Protokoll ist eine weitere Schicht der Mimblewimble-Security, die solche Angriffe verhindern sollte. Im Wesentlichen wird beim Dandelion-Protokoll eine Transaktion an einen einzelnen Peer gesendet, der sie an einen anderen Peer sendet. Dies wird zehnmal wiederholt, bevor sie an das gesamte Netzwerk gesendet wird.

Der Teil, in dem die Transaktion von einem einzelnen Peer an einen anderen Peer weitergegeben wird, wird als „Stem-Phase“ bezeichnet. Wenn die Transaktion an das gesamte Netzwerk übertragen wird, wird sie als „Fluff-Phase“ bezeichnet.

Der Sinn des Dandelion-Protokolls besteht darin, die IP-Adresse eines Benutzers zu verschleiern, da eine Transaktion, die in das Netzwerk übertragen wurde, von einer anderen IP-Adresse als dem Ursprung kommt und bereits 10 Peers mit unterschiedlichen IP-Adressen durchlaufen hat, was eine Verfolgung nahezu unmöglich macht.

Dies ist ein Unterschied zu Bitcoin. Hier wird eine Transaktion sofort an das Netzwerk gesendet.

Wenn sich ein Sniffer-Node jedoch mit einem großen Teil der Knoten im Netzwerk verbindet, dann wird jedes Mal, wenn eine Transaktion in die Fluff-Phase eintritt, genau das von dem Sniffer-Node protokolliert.

Die Full-Block-Cut-Through-Aggregation ist dann wirkungslos. Es gibt nur eine Ausnahme:

Kosten dieses Angriffs auf Mimblewimble

Man würde vermuten, dass ein solcher Angriff hohe Kosten mit sich ziehen würde. Dem ist aber nicht so. Der Hacker bezahlte gerade mal 60 US-Dollar pro Woche für die Amazon Web Services (AWS) auf denen er seine Sniffer-Nodes hat laufen lassen.

Drei Sniffer-Nodes von ihm waren fünf Tage lang mit 200 von insgesamt 3.000 Peers des GRIN-Netzwerks verbunden. In dieser Zeit bestimmte er den Ursprung und das Ziel von 8.500 aus insgesamt 8.900 Transaktionen.

Die Beträge jeder Transaktion konnte er aufgrund eines Kryptographie-Schemas allerdings nicht einsehen. Ein ähnliches Schema nutzt auch Monero (XMR).

Fazit: Schwere Zeiten für Mimblewimble Projekte

Kurstechnisch erlitten GRIN und BEAM einen weiteren Rückschlag. Der angeschlagene Altcoin-Markt gepaart mit dieser Nachricht könnte für neue Tiefs sorgen.

Es ist fraglich, ob sie sich davon erholen werden. Dazu wäre es nötig, dass es entsprechende Updates des Mimblewimble Protokolls gibt, die diese Art von Sniffing-Angriffen verhindern können.